ungoogled

Don't be evil

»With your permission you give us more information about you,

about your friends, and we can improve the quality of our searches.

We don’t need you to type at all.

We know where you are.

We know where you’ve been.

We can more or less know what you’re thinking about.«

Google CEO Eric Schmidt Oct 1, 2010 Interview with James Bennet (American journalist), The Atlantic

»Mit Ihrer Zustimmung geben Sie uns mehr Informationen über Sie

und Ihre Freunde und wir können die Qualität unserer Suche verbessern.

Sie müssen überhaupt nicht tippen.

Wir wissen, wo Sie sind.

Wir wissen, wo Sie gewesen sind.

Wir können mehr oder weniger wissen, woran Sie denken.«

FEATURES

Xiaomi 11 Lite 5G NE (NE = New Edition)

helles farbechtes 6.55" AMOLED 90Hz

Corning® Gorilla® Glass 5

8 RAM, blitzschneller 128GB UFS 2.2 Speicher

Bluetooth 5.2 mit großer Reichweite

13

13

/e/ADVANCED PRIVACY

App-Tracker blockieren ((Firewall))

Standort verschleiern

IP-Adresse verstecken

/e/ digital Code signed ✨

/e/ Safetynet kompatibel ✅

…siehe weiter unten…

So funktioniert /e/ Advanced Privacy

Xiaomi 11 Lite 5G NE (New Edition)

Das schlanke (160,5×75,7×6,8 mm, 158 g) Xiaomi 11 Lite 5G NE Bubblegum Blue ist die Neuauflage des Xiaomi Mi 11 Lite 5G und ähnelt ihm stark, so dass man sie als eineiige Zwillinge sehen kann, denn die Unterschiede 'LITE' zum Vorgänger Mi 11 Lite 5G muss man schon genau suchen. Der Snapdragon 778G (Xiaomi 11 Lite 5G NE) ist angeblich fast identisch mit dem Snapdragon 780G (Xiaomi Mi 11 Lite 5G) - auf dem Papier, aber in Wirklichkeit sind es ganz unterschiedliche SoCs. Auch wenn die GPU-Modelle - Adreno 642 und 642L - wenig bis gar keinen Unterschied in der GPU-Leistung vermuten lassen, ist die GPU des Snapdragon 780G (Xiaomi Mi 11 Lite 5G) etwas leistungsstäker. Man würde also erwarten, dass der Snapdragon 778G bei CPU-lastigen Aufgaben ein wenig besser abschneidet, aber externe Tests haben jedoch gezeigt, dass die beiden Chipsätze bei zusammengesetzter Systemlast und reinen CPU-gebundenen Aufgaben einen Schlagabtausch liefern. Der tatsächliche Unterschied in der Praxis ist in der Tat eher vernachlässigbar.

Die Verarbeitung mutet ebenfalls hochwertig an. Beim NE-Modell schützt Corning Gorilla Glas 5 das helle farbechte 6.55" AMOLED 90Hz 1080×2400px OLED-Display (Full HD+). Das führt zu einer guten Schärfe von 403 ppi. Mit 10 Bit Farbtiefe und der Abdeckung des DCI-P3-Farbraums zeigt nicht nur viele Farben (großer Farbraum), sondern macht das auch sehr präzise (hohe Farbtreue). Naturgemäß ist der Kontrast bei OLEDs hervorragend. Die matte Glasrückseite ist optisch sehr ansprechend und kaschiert Fingerabdrücke sehr gut. Laut der IP53-Zertifizierung ist das Smatphone spritzwassergeschützt. Der SIM-Slot kann entweder zwei Nano-SIM-Karten oder statt der zweiten SIM eine microSD-Karte aufnehmen.

Das Xiaomi 11 Lite 5G NE ist mit nur 158 Gramm ein echtes Leichtgewicht und nur 6,81 Millimeter dünn. Auch der Rahmen um das Display fällt mit 1,88 Millimetern dünn aus. Damit gehört das 11 Lite 5G NE zu den schlanksten 5G-Modellen. Der sogenannte "Slim Arc"-Fingerabdrucksensor befindet sich an der rechten Seite. Alternativ entsperren Sie per Gesichtserkennung. Die Frontkamera befindet sich in einem kreisrunden Loch in der oberen linken Ecke des Displays. Das merkt man auch in der Hand und das zeichnet das 11 Lite aus. Der Rahmen ist verchromt, aber die matte Kunststoffrückseite macht das Xiaomi 11 Lite 5G NE zum Handschmeichler und sieht für meine Augen auch noch sehr gut aus.

Das Xiaomi 11 Lite 5G NE unterstützt zwei SIM-Karten für den Dual-SIM-Betrieb. Beide sind 5G-fähig - das ist bei vergleichbaren Devices nicht die Regel; oftmals ist nur der Betrieb mit 1x 5G und 1x 4G möglich. Der microSD-Slot unterstützt Speicherkarten bis zu einer Größe von angeblich 1.024 GB und beherrscht das exFAT-Dateisystem. Mit Bluetooth 5.2 ist es möglich, gleichzeitig zwei Geräte zu koppeln. Das 'NE' hat ein Stereo-Lautsprecher-Setup der hybriden Art - es gibt einen dedizierten Lautsprecher an der Unterseite, während die nach vorne gerichtete Hörmuschel als zweiter Lautsprecher fungiert.

Xiaomi 11 Lite 5G NE 'Bubblegum Blue' (Symbolbild)

Mit Wi-Fi 6 unterstützt das 11 Lite 5G NE einen modernen schnelleren WLAN-Standard. Bei den Ortungseigenschaften präsentiert sich das Xiaomi 11 Lite 5G NE vorbildlich und unterstützt die meisten Satellitennetzwerke sogar im Dual- und Tri-Band-Modus. Der Satfix gelingt entsprechend schnell und präzise.

Die verbaute Triple-Kamera (64 MP, f/1.8, 26mm (wide), 1/1.97", 0.7µm, PDAF; 8 MP, f/2.2, 119˚ (ultrawide), 1/4.0", 1.12µm; 5 MP, f/2.4, 50mm (telephoto macro), 1/5.0", 1.12µm, AF) wird von den Open Source Camera-Apps nicht im vollen Umfang der original Xiaomi Kamera-App unterstützt. Siehe zu diesem Thema etwas weiter unten "Apropos Cameras - Kamera mit Smartphone, statt Smartphone mit Kamera?")

/e/ Safetynet kompatibel ✅

SafetyNet ist eine proprietäre Komponente der Google Play Services (siehe nachfolgand Google's "Überwachungswance"), die von Google entwickelt wurde, um seinen Android-Konkurrenten das Leben schwer zu machen. Es handelt sich um ein komplexes Stück Software, das als "Sicherheits"-Funktion (SafetyNet Attestation API ~ Anti-Missbrauchs-API) beworben wird (daher ist es offensichtlich in vielen Bank-Apps integriert), was dazu führt, dass Apps, die SafetyNet integrieren, nicht funktionieren, wenn sie auf einem nicht von Google betriebenen Android-Gerät ausgeführt werden. /e/ hat eine Menge Energie darauf verwendet, SafetyNet auf /e/OS laufen zu lassen und diese Funktion aktiviert.

Die SafetyNet Attestation API bietet eine kryptographisch signierte Bescheinigung, die die Integrität des Gerätes bewertet. Um die Bescheinigung zu erstellen, untersucht die API die Software- und Hardware-Umgebung des Geräts, sucht nach Integritätsproblemen und vergleicht sie mit den Referenzdaten für zugelassene Android-Geräte. Die generierte Bescheinigung ist an die Nonce gebunden, die die aufrufende App bereitstellt. Die Bescheinigung enthält außerdem einen Generierungszeitstempel und Metadaten über die anfordernde App.

/e/ digital Code signed ✨

Was ist Code Signing? Wir leben in einer Welt, die auf Code basiert. Software durchdringt praktisch jeden Aspekt unseres Lebens, von den Dingen, die wir jeden Tag benutzen, bis hin zur kritischen Infrastruktur unserer Gesellschaft. Es gab eine Zeit, in der die Benutzer der Software, die sie heruntergeladen haben, vertrauen konnten, aber das ist heute bei weitem nicht mehr der Fall. Da Hacker immer geschickter darin werden, Malware zu verbreiten, ist es selbst für IT-Experten schwierig zu erkennen, ob die Software oder das Produkt, das sie gekauft haben, legitim ist. Hier kommt das Code Signing ins Spiel.

Code Signing ist eine kryptografische Methode, mit der Entwickler nachweisen können, dass eine Software authentisch ist. Durch das digitale Signieren von Anwendungen, Software oder eingebetteter Firmware mit einem privaten Schlüssel wird den Endbenutzern der Nachweis erbracht, dass der Code aus einer vertrauenswürdigen und legitimen Quelle stammt und seit seiner Veröffentlichung nicht manipuliert wurde. /e/ ist einer von extrem wenigen CustomROM-Entwicklern, die ihren Betriebssystemcode digital signieren und somit für mehr Sicherheit garantieren.

/e/OS by e.foundation, Paris, France

Der Gründer der gemeinnützige Organisation e.foundation, Gaël Duval, beschreibt /e/OS sinngemäß so: »/e/OS ist weder auf ideologische Haltungen noch auf gehärtete Sicherheit bedacht, die für gezielte Personen nützlich sein könnte, sondern eher auf einen pragmatischen Ansatz, um ein benutzbares mobiles Betriebssystem anzubieten und gleichzeitig die Sammlung persönlicher Daten von (normalen) Nutzern vor Google und kommerziellen Anbietern von Apps zu schützen.« /e/OS wird definitiv nicht für Nutzer empfohlen, die von ihren Regierungen oder Geheimdiensten überwacht werden. /e/OS kümmert sich um den Schutz des durchschnittlichen Benutzers vor dem Datenklau durch Big Tech. Stock-ROMs, ob aus einem bestimmten Land oder von einem beliebten Hersteller, haben alle mehrere Anwendungen, die Ihre Informationen preisgeben. Wie diese Informationen verwendet werden, liegt nicht in Ihrer Kontrolle. Ihre Informationen werden unter dem Vorwand der "Optimierung des Benutzer-/Geräteerlebnisses" extrahiert, kurz gesagt, bei Stock-ROMs gibt es keine Heiligen.

/e/ stellt sicher, dass die Standardanwendungen, die mit /e/OS geliefert werden, keine Daten nach außen senden. Die Benutzer müssen auch sicherstellen, dass sie nicht wahllos Anwendungen aus verschiedenen Repositories installieren. Seien Sie sich bewusst, was Sie installieren und seien Sie vorsichtig, welche Berechtigungen Sie erteilen.

/e/OS ist anders

als die meisten CustomROMs, insbesondere im Vergleich zu LineageOS, obwohl /e/OS auf dem Open Source Code von LineageOS basiert. Was passiert beispielsweise beim Start des Gerätes? Welche Verbindungen werden initiiert, wenn die GPS-Schnittstelle aktiviert wird? Und welche Daten überträgt der Standardbrowser nach dem Aufruf? Noch während des Boot-Vorgangs bzw. sobald ein Netzwerkinterface (WiFi, Mobile) verfügbar ist, werden folgende DNS Namensauflösungen initiiert: pool.ntp.org und connectivity.murena.io. Nach der Auflösung der Domainnamen in die zugehörige IP-Adresse startet das System eine Aktualisierung der (Netzwerk-)Zeit via NTP zum Server pool.ntp.org. Unmittelbar danach erfolgt ein Connectivity- bzw. Captive-Portal-Check, um sicherzustellen, dass ein Gerät vom Access-Point bzw. Internet Service Provider nicht nur eine IP-Adresse erhalten hat, sondern tatsächlich auch Ziele im Internet erreichen kann. Zur Prüfung, ob eine Verbindung besteht, sendet /e/ eine Anfrage an die Adresse connectivity.murena.io. Eine zweite Verbindung erfolgt dann erneut zu connectivity.murena.io und ist eine Art Fallback, wenn die unverschlüsselte HTTP-Verbindung zu connectivity.murena.io fehlschlägt.

Anders bei LineageOS: Hier werden www google com, time android com und connectivitycheck.gstatic.com kontaktiert.

Die dritte Verbindung erfolgt dann (wieder)zu www google com und ist eine Art Fallback, wenn die unverschlüsselte HTTP-Verbindung zu connectivitycheck.gstatic.com fehlschlägt. Dieser Verbindungsaufbau zu www google com erfolgt jedes Mal, sobald der Captive-Portal-Check durchgeführt wird. Bei der (ersten) Inbetriebnahme der SIM-Karte initiiert die App Carrier Settings eine Verbindung zu Google Firebase – eine Entwicklungsplattform für mobile Anwendungen.

Dieser ganze Vorgang nicht zwingend notwendig, denn Projekte wie CalyxOS, /e/OS, DivestOS und GrapheneOS entfernen die Carrier-Settings-App (und mehr) aus ihrem System.

Bei LineageOS kommt der LOS-Browser Jelly zum Einsatz. Unmittelbar nach dem ersten/initialen Start werden folgende Verbindungen initiiert: google com, fonts gstatic com, apis google com, consent google com (Startseite) sowie update googleapis com, dl google com und edgedl me gvt1 com (Update-Check). Quintessenz: Das Datensendeverhalten des Jelly-Browsers ist insgesamt stark von Google geprägt, insbesondere vor dem Hintergrund, dass die Update-Funktion auf Google-Infrastruktur angewiesen ist.

Der (GPS-)Standort eines Smartphones kann auf verschiedene Arten ermittelt werden. Bei LineageOS wird hierbei die Gegenstelle supl google com über Port 7275 kontaktiert.Dadurch wird Google mit ungefähren Standortdaten beliefert, die unter anderem mit der IP-Adresse verknüpft werden können. Das ist nicht datenschutzfreundlich - LOS. Andere CustomROM Android,Distributionen z.B. /e/OS by e.foundation, sind hier bei deutlich "datensparsamer".

/e/ wird mit dem /e/OS Browser ausgeliefert. Der Browser ist ein Fork von Cromite (ehemals Bromite), der auf Chromium basiert und unter der GNU General Public License v3.0 lizenziert und verbreitet wird. Unmittelbar nach dem Start werden die folgenden Verbindungen initiiert: Laden von Favicons, e.foundation, spot.murena.io, community.e.foundation und laden einer Filterliste zum Blockieren von Werbung und Tracking via www bromite org. Somit ist am Datensendeverhalten des /e/Browsers nichts auszusetzen.

Klick auf die selbstangefertigten Bilder, um sie zu vergrößern.

Klick auf die selbstangefertigten Bilder, um sie zu vergrößern.

Lieferumfang

ausschließlich wie hier beschrieben und abgebildet:

Aus Erstbesitz weiblicher Hand stammende 11 Lite 5G NE "Made in China" - deGoogled "Modd in Bavaria" mit /e/OS-T & /e/Recovery by e.foundation Custom ROM ist in ein einem sehr guten “Gebrauchtzustand” und mutet wie neu an.

- Xiaomi 11 Lite 5G NE 8/128 GB + microSDCX Karte Slot Bubblegum Blue

- Xiaomi Box

Der Bootloader wurde offiziell bei Xiaomi mit einer Wartezeit von 7 Tagen (168 Stunden) entsperrt. Das ursprüngliche Xiaomi Android 12, MIUI 13 und Google's Überwachungswanzen wie "Google Play Services" zusammen mit Google Apps wurde entfernt und durch das deGoogled CustomROM /e/OS-T (auf Basis Android 13) ersetzt. OTA-Update Support - direkt und automatsich aufs Smartphone.

Alternative CustomROMs

Diese alternativen CustomROMs sind nach Rücksprache ebenfalls von mir installierbar: Official 'signed' LineageOS 20.0 for microG und LineageOS 20.0 der LineageOS Android Distribution ohne microG und ohne Google Mobile Services. Falls eines dieser OS gewünscht, sdprechen Sie mich bitte vor dem Kauf an.

Optional

gegen Mehrpreis

Xiaomi MDY-11-EZ Xiaomi Charging Combo (Typ-A) 33W-Schnellladegerät mit Xiaomi 3A Ladekabel (Stecker USB Type-A auf Stecker USB Type-C), USB Type-C auf 3,5 mm Kopfhöreradapter, SIM-Auswurftool

Intelligente Geräteerkennung, Unterschiedliche Ladeleistungen; Intelligente Temperaturregelung automatische Leistungsanpassung; hochgradig feuerbeständige Materialien, dadurch erhöhte Sicherheit: Sicherheitsfunktionen: Über- und Unterspannungsschutz, Kurzschlussschutz, Blitzschutz, Überhitzungsschutz, Überstromschutz, Schutz vor elektromagnetischen Feldern, ESD-Schutz, Impedanzschutz, Datenkabelverschlüsselungsschutz.

Während Qualcomms hauseigene Schnellladetechnologie früher den Takt vorgab, kocht mittlerweile jeder Hersteller sein eigenes Süppchen. Extrem schnelle Ladezeiten erreicht Oppo durch die hauseigene Schnellladetechnolgie VOOC, Realme durch SuperDart (nur ein anderer Name für VOOC), Vivo mit Super FlashCharge und Xiaomi mit einer nicht weiter benannten, aber ebenfalls proprietären Ladetechnik. Zwar ist das Laden des Akkus mit jedem handelsüblchen Ladeset möglich, dann werden jedoch maximal 10 Watt Strom gelifert. Mit diesem Xiaomi Ladeset liegt die Ladegeschwindigkeit bei 30 Watt, auch wenn hier 33 Watt draufstehen. Diese Ladegeschwindigkeit ist exorbitan schneller als Standardladegerät.

Xiaomi MDY-11-EZ Xiaomi Charging Combo: 5 V⎓3 A / 9 V⎓3 A / 12 V⎓2,25 A /20 V⎓1,35 A / 11 V⎓3 A Max.

Xiaomi MDY-11-EZ 33W-Schnellladegerät mit Xiaomi USB Kabel(Stecker USB-A auf Stecker USB Typ C), Typ-C auf 3,5 mm Kopfhöreradapter, SIM-Auswurftool.

Volle Leistung, stets abrufbar

Ein leichtes 5G-Smartphone, aber ein großer Akku

Li-Po 4.250 mAh Akku

unterstützt bis zu 33 W Fast-Charge

Was sind Akku-Ladezyklen und wie viele Ladezyklen hat ein Li-Ion Akku?

Als Ladezyklus bezeichnet man den Vorgang des Aufladen eines Akkus um genau 100 Prozent. Beispiel: Hat ein Akku 0% und man lädt ihn voll auf 100% auf, entspricht dies einem Ladezyklus. Anderes Beispiel: Lade ich meinen Akku, der gerade bei 30% steht, bis zu 80% auf, entspricht dies 0.5 Ladezyklen. Wiederhole ich den Vorgang am nächsten Tag, komme ich so ebenfalls auf insgesamt einen Ladezyklus. Dieser Wert wird im Speicher deines Android Geräts oder möglicherweise sogar des Akkus festgehalten um Rückschlüsse auf seine Nutzung und sein Alter ziehen zu können.

Aber ist es nicht schlecht, einen Akku immer nur ein bisschen zu laden und ihn nie vollständig zu entladen? Nein! Ist es schädlich meinen Akku oft zu laden? Nein! Von früher kennt man vielleicht noch den „»Memory Effekt“. Dabei handelte es sich um einen Kapazitätsverlust des Akkus, wenn dieser öfter nur zu einem bestimmten Teil entladen wurde. Dieser Effekt betraf vor allem NiCd-Akkus. In Tablets und Smartphones werden schon seit vielen Jahren Lithium Ionen-Akkus verbaut. Diese verhalten sich anders und kennen den genannten „Memory Effekt“ nicht. Stattdessen erfreuen sich diese Akkus über eine nicht zu hohe Aufladung, über eine nicht zu tiefe Entladung und angenehme Temperaturen nicht über 35 Grad Celsius.

Lesetipp: Die Gigaset Battery Save Initiative. 10 einfache Tipps für eine verbesserte Akku-Laufzeit. Anm: Laut eBay-Statuten darf ich keine externen Links setzen. Der Beitrag findet sich jedoch leicht mit jeder non-Google-Suchmaschine.

Kaufabwicklung

ausschließlich über die eBay-Zahlungsabwicklung

Smartphone / Tablet

Smartphone / Tablet

Das Smartphone/Tablet wird nach Benachrichtigung über den Zahlungseingang durch eBay zum Versand vorbereitet. Das Gerät wird wie unter Lieferumfang beschrieben versendet.

DHL-Paket

DHL-Paket

Der Versand erfolgt als versichertes DHL-Paket mit Online-Sendungsverfolgung, auch an eine DHL-Packstation oder Postfiliale.

eBay-Info

eBay-Info

Nach der Übergabe des Artikels an DHL wird die DHL-Sendungsnummer bei eBay hinterlegt und der Kaufstatus auf versendet gesetzt.

Vor dem Installieren von /e/OS

muss der Android-Bootloader entsperrt werden

Android-Bootloader. Was ist was? Der Bootloader ist ein Software-Prozess, der mit als erstes gestartet wird, wenn das Gerät eingeschaltet wird. Dieser startet wiederum den sogenannten Kernel und darauf folgend das Android-Betriebssystem (ROM) und ebenso den Android-Recovery-Mode, der parallel zum Kernel läuft.

Der Bootloder ist im Normalfall herstellerseits gesperrt (geschlossen/locked), da Hersteller ihre Geräte so vor Modifizierungen schützen wollen. So kann man lediglich ROMs aufspielen kann, die vom Gerät selbst als autorisiert anerkannt werden, also beispielsweise ein Android-Update vom Hersteller. Ist ein Bootloader offen (unlocked), kann das Android-System verändert werden, indem bspw. ein Custom-ROM installiert wird. Wer den Bootloader entsperrt, verliert i. d. R. die Garantie auf das Gerät. Außerdem kann ein Android-Smartphone oder -Tablet unbrauchbar werden (Brick), wenn beim Installieren des Custom-ROM etwas nicht korrekt durchgfeführt wird.

Xiaomi's Securityfeature 'Only one unlock per month'

Xiaomi's unlock Prozedere N°1

Ein Mi-Account und das proprietäre Xiaomi Windows Mi Unlock Tool ist nur ein Teil des 'unlock' Prozedere. Es wird außerdem eine aktive SIM-Karte mit Datenoption benötigt, und - je nach Gerät, mehr oder weniger Zeit.

Xiaomi's Sicherheitsfeature 'Wartezeit'

Xiaomi's unlock Prozedere N°2

Die Wartenzeit ist gleich einer Überraschung, denn bis der Bootloader endgültig freigeschaltet wird, können von null bis 72 Stunden, in der Regel bis zu 168 Stunden (7 Tage), ja sogar auch schon selbst erlebte 336 Stunden (14 Tage) ins Land ziehen. Die 'Unlock' Lust wird zusätzlich ausgebremst, denn Xiaomi gestattet nur einen 'Unlock' pro Mi-Konto/Monat. Diese Mitteilung erfolgt nicht etwa zu Beginn der Prozedur, nein - erst ganz am Schluß. Entzückend! Nicht wahr?!

Xiaomi 11 Lite 5G NE (New Edition)

8/128 GB »Bubblegum Blue«

Modell 2109119DG,

Made in China | Modd in Bavaria

6,55" AMOLED DotDisplay 90Hz 1080×2400 px

4.250 mAh Li-ion Akku

von bis zu 30W Schnellladen möglich.

160,5×75,7×6,81 mm, 158g

GPS (L1+L5), GLONASS, BDS, GALILEO,

Bluetooth 5.2; Wi-Fi 802.11 a/b/g/n/ac/6

LTE 4G-Bands 1, 2, 3, 4, 5, 7, 8, 12, 13, 17, 18, 19, 20, 26, 28, 32, 38, 40, 41, 42, 66

5G bands 1, 3, 5, 7, 8, 20, 26, 38, 41, 66, 77, 78 SA/NSA

Infrared port (TV remote); USB Type-C 2.0, OTG

Offizielles /e/OS-T community build

by e.foundation, Paris, France

Build V1.20-t | 22.02.2024 auf Basis Android 13

aktuell Build V1.21-t | 26.03.2024

Official 'priv dev key' signed

(digitally Secure Code Signingⅈ)

/e/ Safetynet kompatibel ✅

Over-The-Air Update (OTA-Update) support

mit den genialen microG-Services

ausführlich weiter unten erläutert

»The full Android experience without Google Mobile Services«

Advanced Privacy:

App-Tracker blockieren (Firewall)

Standort vortäuschen

IP-Adresse verstecken

Wissenschaftlich Studie von 10.2021 aus Irland bestätigt, das /e/OS als eines der wenigen mobilen Betriebssysteme nicht 'nach Hause telefoniert'

Android /e/ntfesselt. Das datenschutzfreundliche Custom-ROM /e/OS 1.0 im Test bei c't 16/2022, S. 98f, heise Magazine

/e/OS V2 steht vor der Tür und kommt mit dem nächsten Update am 16. Mai 2024

/e/ Advanced Privacy

So funktioniert /e/ Advanced Privacy

Advanced Privacy ist ein spezielles Tool, das /e/ entwicklet hat, um Ihre Datenexposition zu begrenzen, wenn Sie Anwendungen von Drittanbietern installiert haben.

Wenn eine Anwendung im Hintergrund schnüffelt, verwendet sie I. d. R. Tracker, um Ihre Aktivitäten zu protokollieren, auch wenn Sie die Anwendung nicht verwenden. Außerdem wird meist die IP-Adresse erfasst, so dass die Internetaktivitäten möglicherweise mit einem bestimmten Gerät und einer Person verknüpft werden können. Mit Advanced Privacy können Sie In-App-Tracker, IP-Adresse und Standort verwalten. Die Funktion ist als Widget und in den Einstellungen des Betriebssystems verfügbar.

Tracker Ad-Blocker

Wovon ist die Rede?

Ein typischer Tracker besteht aus einer Software, die vom Gerät aus Anfragen zur Übermittlung personenbezogener Daten an bestimmte Endpunkte oder APIs startet, die die Metadaten der Verbindungen sammeln, während sie einen Dienst anbieten. Die Sammlung und Aggregation dieser Daten wird verwendet, um die Aktivitäten und das Verhalten der Nutzer zu verfolgen.

Einen Tracker zu verfolgen bedeutet, einen Blick darauf zu werfen, welche Anwendungen (oder Systemkomponenten) sich mit welchen Endpunkten verbinden (wann, wie viele Daten, welche Daten, ...).

Wie funktioniert das?

Tracker-Blocker erkennen und blockieren Tracker, wenn sie DNS-Anfragen (Domain Name System) durchführen. Das DNS ist der erste Schritt einer Internetanfrage: Es wandelt den Namen eines Dienstes (z. B. e.foundation) in seine aktuelle reale Adresse im Internet um (z. B. 157.90.154.178).

/e/ erstellen und pflegen eine umfangreiche Liste aller URLs, die von Trackern verwendet werden, indem /e/ die Exodus-Liste, die Adaway-Liste und eine Reihe von benutzerdefinierten /e/OS-Regeln zusammenführen. Die Adaway-Liste wird verwendet, um eine Liste der zu blockierenden Domains zu erstellen, Exodus, um die Domains mit einem sauberen Namen zu identifizieren. Anschließend sendet der DNS-Dienst von /e/OS jede angeforderte URL an Advanced Privacy. Advanced Privacy protokolliert dann jede Anfrage an die URL in der Tracker-Liste und blockiert sie, wenn der Benutzer in den Advanced Privacy-Einstellungen das Blockieren von Trackern verlangt.

Nebeneffekte

Die URL einiger Tracker könnte für die Nutzung von Diensten obligatorisch sein. Um mögliche Probleme zu lösen, bietet /e/ die Möglichkeit, jeden Tracker individuell für jede Anwendung auf eine Whitelist zu setzen.

Es gibt immer mehr Innovationen rund um die DNS-Technologie, wie z.B. DoH (DNS Over HTTPS) oder DoT (DNS Over TLS), die den DNS-Dienst des Systems auf niedriger Ebene umgehen können und dann vom Tracker-Manager ignoriert werden.

Meine IP-Adresse verschleiern

Wovon ist die Rede?

IP-Adressen (Internet Protocol) sind die Ausgangs- und Zieladressen der Kommunikation zwischen Clients und Servern im Internet.

Ein Smartphone ist praktisch nie direkt mit „seiner“ IP-Adresse mit dem Internet verbunden. Die im Internet sichtbare IP-Adresse ist diejenige, die der Mobilfunkanbieter, diejenige der Internetverbindung zu Hause oder diejenige des aktuellen Wi-Fi-Hotspots zugewiesen hat. In jeder dieser Situationen kann dieselbe IP-Adresse von vielen Nutzern gleichzeitig verwendet werden (unter Verwendung des Network Address Translation-Protokolls - NAT) und viele IP-Adressen können am selben Tag von einem Gerät verwendet werden, nur weil der Nutzer umgezogen ist. Mit Hilfe von IP-Adressen kann die Internetaktivität mit einer Person in der realen Welt in Verbindung gebracht werden, auch für rechtliche Zwecke. Ein Beispiel: Sie hinterlassen einen Kommentar in einem Forum.

Der Hosting-Dienst des Forums muss die IP-Adresse desjenigen, der den Kommentar geschrieben hat, speichern (für einen legalen Zeitraum). Der Internetdienstanbieter (ISP) muss die IP-Adresse (auch IMEI, Handy-ID) und den Kunden, mit dem sie verbunden ist, speichern (für einen legalen Zeitraum). Am Ende wird der Kunde potenziell zu einer gut identifizierten Person. Typische legale Verwendungen der IP-Adressen: Zurückfinden eines illegalen Torrent-Nutzers, Zurückfinden von Autoren unangemessener Inhalte im Web, ...

IP-Adressen sind im Allgemeinen bei der mobilen Nutzung sehr flüchtig. In anderen Situationen können sie sehr stabil sein: Viele Internetanbieter stellen ihren Kunden eine feste IP-Adresse zur Verfügung (Heimanschluss), so dass eine IP-Adresse potenziell zu einer anderen Benutzerkennung werden kann. Sie werden in verschiedenen Fällen verwendet wie:

- Nachverfolgung von Nutzern zur Erstellung von Nutzerprofilen und zur Bereitstellung von Werbung

- Verhinderung von Identitätsdiebstahl: Blockieren von Verbindungen zu persönlichen Konten von unerwarteten IP-Adressen

- Einschränkung der Bereitstellung von Inhalten auf der Grundlage geografischer Informationen

- Sperrung von Nutzern für Spieleserver oder von Wikipedia, z. B. nach Vandalismus. Internetnutzer verwenden seit Jahren IP-Scrambling, um diese Strategien zu umgehen

Wie funktioniert es?

Advanced Privacy verwendet eine Implementierung des Tor-Projekts. /e/ hat die Kernfunktionalität aus der Orbot 12-Anwendung extrahiert und eine Benutzeroberfläche darauf aufgesetzt.

Tor leitet den Internetverkehr durch ein kostenloses, weltweites, freiwilliges Overlay-Netzwerk, das aus mehr als siebentausend Relays besteht, um den Standort und die Nutzung eines Benutzers vor jedem zu verbergen, der eine Netzwerküberwachung oder Verkehrsanalyse durchführt.

Wenn Hide My IP aktiviert ist, wird der gesamte Internetverkehr des Geräts oder nur der einer ausgewählten App durch das Tor-Netzwerk umgeleitet. Am Ende wird die primäre (und gelesene) IP-Adresse des Benutzers durch eine zufällige IP-Adresse maskiert, die zum TOR-Netzwerk gehört.

Nebeneffekte

Die Implementierung von Orbot überbrückt den gesamten Internetverkehr der Geräte durch das Tor-Netzwerk. Dies wurde ursprünglich für VPN Services 11 entwickelt. Aus diesem Grund erscheint Hide My IP als VPN in /e/OS. /e/ arbeitet an einer anderen Lösung, um den Datenverkehr der Geräte direkt über Tor zu leiten, um diese Verwirrung zu vermeiden.

Verschleiere meine IP-Adresse (Hide My IP) reduziert auch die Bandbreite und erhöht die Latenzzeit (etwa 200ms - 500ms). Dies ist ein Nebeneffekt der Architektur und des Verhaltens des Tor-Netzwerks. Jede Internetanfrage durchläuft viele Tor-Relais im Internet, um den endgültigen Server zu erreichen und auch um zum Gerät zurückzukommen. Das Umherwandern im Internet macht sie anonym, aber es dauert auch einige Zeit.

Einige Internetdienste können den Verkehr, der von Tor kommt, erkennen und ihn blockieren. Deshalb kann es vorkommen, dass Nutzer seltsame Verhaltensweisen oder nicht funktionierende Funktionen feststellen, wenn sie Hide My IP benutzen.

Schließlich verwenden einige Dienste die IP-Adresse, um den Standort des Benutzers zu berechnen. Diese Dienste verwenden die IP-Adresse des Tor-Ausgangsknotens und nicht die echte Adresse des Benutzers, da der Tor-Ausgangsknoten überall auf der Welt sein kann.

Standort verstecken

Smartphones bieten technische Hilfsmittel zur Berechnung ihrer geografischen Position, indem sie satellitengestützte Funknavigationssysteme wie GPS, Galileo usw. verwenden oder sichtbare Netze (Mobilfunknetz, Wi-Fi-Netze usw.) abbilden. Dies ist eine wichtige Funktion von Smartphones, die es den Nutzern ermöglicht, Kartenanwendungen und -dienste zu nutzen.

Es wird aber auch verwendet, um die Nutzer zu verfolgen: um zu wissen, wo sie wohnen, in welches Geschäft sie gehen, in welchem Bereich sie arbeiten, und so genaue Profile zu erhalten, um sie mit gezielter Werbung zu versorgen. Auch einige andere digitale Dienste können den Standort nutzen, um die Funktionalität auf den Standort der Nutzer zu beschränken.

Wie funktioniert es?

In Advanced Privacy nutzt 'Verschleiere meine echte IP-Adresse' bestehende Funktionen des Betriebssystems, die /e/ mit der Advanced Privacy-Benutzeroberfläche verbunden hat, um sie einfach zu nutzen und vor Anwendungen zu verbergen. Fake my location umgeht den tatsächlichen Standort (mit Hilfe der VPN-Schnittstelle des Betriebssystems), der vom Satellitennavigationssystem oder dem Netzwerk bereitgestellt wird, und sendet stattdessen den vom Benutzer eingestellten Standort an Anwendungen, die einen Standort benötigen

Nebeneffekte

Nach der Aktivierung von „Meinen Standort fälschen“ kann es zu einem unerwarteten Verhalten kommen:

- Die Daten des Wetter-Widgets basieren auf dem gefälschten und nicht auf dem echten Standort. Eine Abhilfe könnte darin bestehen, manuell einen falschen Standort zu definieren, der nicht so weit vom echten Standort entfernt ist.

- Die Navigationsanwendungen (MagicEarth, OsmAnd, Maps.ME 11, Waze...) verwenden den gefälschten Standort. Um diese Anwendungen richtig nutzen zu können, müssen die Benutzer Fake my location vorübergehend deaktivieren.

/e/ verwendet 'Mapbox', um den Benutzern eine Karte zu zeigen, während sie mit der Standortkonfiguration spielen. Sie wird von der Tracker-Blocker-Funktion als Tracker erkannt. /e/ ist noch auf der Suche nach einer Alternative.

Magisk - The Magic Mask for Android - is a suite of open source software for customizing Android.

Um ein Android Gerät zu deGooglen, ist ein "Rooten" nicht notwendig, ja einige CustomROM Android Distributionen warnen davor und sind erst garnicht kompatibel. 'Root' erwartet einen verantwortungsvoller Umgang, denn 'root' besitzt weitreichende Rechte und kann damit auch eine Gefahr für das System darstellen.

Aus Sicherheitsgründen ist der Root-Zugriff daher standardmäßig auf jedem Android-System deaktiviert – und das ist auch gut so. Der Root-Zugang sollte nur dann freigeschaltet werden, wenn der Benutzer mit dieser »Macht« verantwortungsvoll umgehen kann. Ansonsten kann Root zu einem Sicherheitsrisiko werden und schadhaften Apps wären Tür und Tor geöffnet. Die Gefahren von einem fahrlässigen Umgang mit Root wären unter anderem:

- Aushebeln der Sicherheitsmechanismen: Apps mit Root-Zugriff können auf jegliche Berechtigungen (Kontakte, SMS-Nachrichten, Standort usw.) bzw. Informationen auf dem Dateisystem ungehindert zugreifen und diese verändern. Dabei spielt es grundsätzlich keine Rolle, ob die App vor der Installation um Zugriffserlaubnis »gebeten« hat. Apps mit Root-Rechten hebeln den in Android integrierten Sicherheitsmechanismus bzw. das Sandbox-Prinzip aus und können, vereinfacht ausgedrückt, »tun was sie wollen«. Es ist daher von entscheidender Bedeutung nur jene Apps zu installieren, denen man auch »vertrauen« kann. Restzweifel können und sollten niemals gänzlich ausgeräumt werden. Vielmehr gilt es das Risiko so gering wie möglich zu halten.

- Modifikation des Systems: Mittels Dateimanagern oder Terminal ist der Zugriff auf geschützte bzw. systemrelevante Android-Dateien möglich. Durch das Löschen oder die Veränderung solcher Dateien kann das System unter Umständen nachhaltig beschädigt werden – eine Neuinstallation des Systems ist dann oftmals unausweichlich.

- Hardwareschäden: Ausgewählte Apps und Systemerweiterungen in Custom-ROMs ermöglichen den Zugriff auf die Hardware des Geräts. So lässt sich bspw. der CPU-Takt beeinflussen, was wiederum zur Instabilität bzw. zum kompletten Einfrieren des Systems führen kann. Bei falscher Anwendung sind solche Apps in der Lage, bleibende Hardwaredefekte auszulösen.

Der sorglose Umgang mit Root und die Installation von dubiosen Apps kann letztendlich zu einem kompletten Kontrollverlust über Ihre Daten führen. Root ist hier beim diesem Device nicht installiert.

microG-Services

Eine free-as-in-freedom Neuimplementierung von Googles proprietären Android-Benutzeroberflächen-Anwendungen und -Bibliotheken.

Creator of the open source code: Marvin Wißfeld, Saarbrücken, Germany

microG GmsCore ist eine freie Software-Reimplementierung von Googles Play Services. Es ermöglicht Anwendungen, die proprietäre Google-APIs aufrufen, auf AOSP-basierten ROMs wie LineageOS zu laufen und fungiert als kostenloser Ersatz für die unfreien, proprietären Google Play Services (manchmal auch als der allgemeinere Begriff "GApps" bezeichnet). Es ist ein leistungsfähiges Werkzeug, um Ihre Privatsphäre und Freiheit zurückzugewinnen und gleichzeitig die Kernfunktionen von Android zu nutzen (obwohl Apps, die Sie verwenden und die diese Vorteile nutzen, möglicherweise immer noch proprietäre Bibliotheken verwenden, um mit microG zu kommunizieren, genau wie bei der Kommunikation mit den eigentlichen Google Play Services).

Mit /e/OS und der speziellen Version von microG laufen die Google-Dienste nicht im Hintergrund und laden ständig Ihre Daten und Ihren Standort auf die Google-Server hoch.

Normalerweise funktioniert Android mit den propritären 'Google Play Services' so: Wenn Sie ein Android-Gerät verwenden, ist das Betriebssystem quelloffen, aber viele der Apps hängen von den so genannten Google Play Services ab. Diese Software ist proprietär und wird von Google streng kontrolliert. Im Laufe der Zeit hat Google immer mehr Teile des offenen Betriebssystems in die geschlossenen Play Services verschoben. In der Praxis gibt es reichlich Probleme mit Google Play Services: Die meisten beliebten Apps funktionieren nicht, wenn Play Services nicht installiert ist. Google verwendet Play Services, um Daten darüber zu sammeln, wie Sie Ihr Gerät verwenden, einschließlich Standort- und Werbeverfolgung. Google kontrolliert streng, welche Anbieter die Play Services auf neuen Geräten installieren dürfen.

microG als Retter in der Not. microG ist ein Open-Source-Ersatz vom deutschen Entwickler Marvin Wißfeld, Saarbrücken, für die Google Play Services (und die zugehörige Software), der jedoch nur die nützlichen Teile enthält. Im Gegensatz zu den Play Services enthält microG zum Beispiel keine Werbung oder Standortverfolgung. Nicht alle, aber die meisten Anwendungen können problemlos mit microG ausgeführt werden, ohne dass die Play Services erforderlich sind.

microG reduziert die Batterie-, Speicher- und CPU-Nutzung und ermöglicht Ihnen, sich für bestimmte Google-Dienste zu entscheiden, wenn Sie dies wünschen. Normalerweise verwendet ein Android-Gerät WiFi- und Mobilfunkdaten von Google, um den genauen Standort zu bestimmen. microG tut dies, ohne Google zu verwenden und ohne Ihren Standort an Google zu melden (/e/OS ist so konfiguriert, dass es Standortinformationen von Mozilla verwendet). Benachrichtigung: Die meisten Chat-Apps sind auf die Play Services angewiesen, um benachrichtigt zu werden, wenn eine neue Nachricht an den Benutzer zugestellt werden soll. microG ermöglicht es Ihrem Gerät, diesen Dienst von Google ohne die vollständige Installation der Play Services zu nutzen. Im microG-Wiki können Sie den aktuellen Status der in microG implementierten Teile der Play Services nachlesen.

Es gibt drei Optionen für den Betrieb von microG

1. microG deaktiviert.

Sie können microG deaktivieren, wenn Sie das Gerät zum ersten Mal einrichten. Dies ist der 100%ige "De-Googled"-Modus, bei dem nicht versucht wird, Apps zum Laufen zu bringen, die Google-Dienste erwarten. Sie erhalten keine "Push-Benachrichtigungen" über die Google-Infrastruktur. Viele Apps verweigern die Ausführung, einige Apps wie die Google-Kamera funktionieren jedoch weiterhin. Einige Apps verbrauchen ohne Push-Benachrichtigungen von Google mehr Akku. Das Vorhandensein von microG, auch wenn es deaktiviert ist, ermöglicht die Ausführung einiger Apps, die sonst nicht funktionieren würden.

2. microG aktiviert, kein Google-Konto (Standard).

Dies ist die standardmäßige und empfohlene Option. In diesem Modus wird microG verwendet, um einige gängige Funktionen (wie z. B. Karten in einigen Anwendungen) zu implementieren, damit viele Anwendungen funktionieren, aber auf eine Weise, die viel weniger Informationen an Google weitergibt. In einigen Fällen (z. B. Standortbestimmung) werden datenschutzfreundliche Dienste anstelle von Google-Diensten verwendet, und in anderen Fällen (z. B. Push-Benachrichtigungen) werden Google-Dienste halb-anonym verwendet (nicht an eine Nutzeridentität gebunden).

3. microG aktiviert, mit einem Google-Konto.

Wenn microG aktiviert ist, haben Sie die Möglichkeit, es mit einem Google-Konto zu konfigurieren. Dadurch funktionieren einige zusätzliche Anwendungen und Dienste, wie z.B. Google Fi, aber Sie sind in Bezug auf die Google-Dienste nicht mehr halb-anonym.

microG FAQ

Wie verwendet microG mtalk.google.com?

Die Domain mtalk.google.com wird von microG verwendet, um Push-Benachrichtigungen für das Gerät zu empfangen. Signal verwendet diese Push-Benachrichtigungen zum Beispiel, um zu wissen, wann neue Nachrichten vom Signal-Server abgerufen werden müssen. Die Alternative zur Verwendung des Push-Benachrichtigungssystems von Google besteht darin, dass jede App ständig beim Server nach neuen Ereignissen sucht, was langsamer ist und zu einer schnellen Entladung der Batterie führen kann.

Einige Apps, wie Signal, achten darauf, keine sensiblen Informationen in die Push-Benachrichtigung aufzunehmen. In diesem Fall werden nur die Zeit, zu der Sie eine Nachricht erhalten haben, an Google weitergegeben, nicht aber, von wem die Nachricht stammt oder was sie enthält. Andere Anwendungen können den tatsächlichen Inhalt der Nachricht oder Metadaten in die Benachrichtigung einfügen und diese Informationen möglicherweise an Google weitergeben. Das CalyOS-Tean betrachtet die Art und Weise, wie sie microG implementiert haben, als einen Ansatz zur Schadensbegrenzung: Es ist kein 100 % perfekter Datenschutz, aber er ist sehr gut und bietet dennoch eine solide Nutzererfahrung.

Wenn Sie kein Google-Konto in microG konfiguriert haben, ist diese Verbindung halb-anonym (weitere Informationen finden Sie unter Eindeutige Identifikatoren). Wenn Sie ein Google-Konto mit microG konfiguriert haben, werden Ihre Kontoinformationen mit jeder Push-Benachrichtigung verknüpft.

microG ist deaktiviert: Es werden keine Informationen an einen Server gesendet.

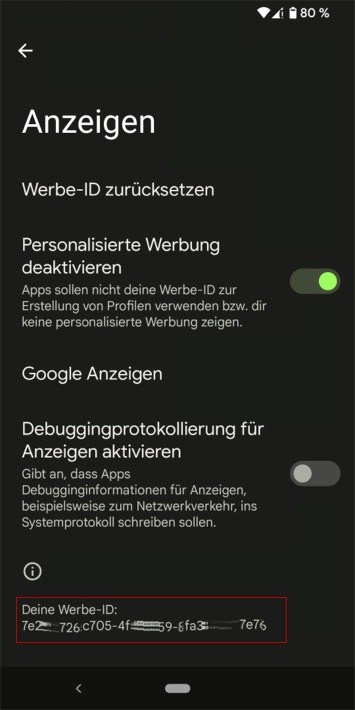

microG aktiviert: Ihre IP-Adresse und Informationen zum Gerätemodell werden an Google gesendet (siehe Unique Identifiers), wenn microG sich zum ersten Mal bei Google registriert. Ähnliche Informationen werden für Standortdienste an Mozilla gesendet (siehe Standortdatenschutz). Die Werbe-ID von Google ist vollständig deaktiviert. Ihr Gerät empfängt Push-Benachrichtigungen von Google-Servern.

microG aktiviert, mit einem Google-Konto: Der Name Ihres Google-Kontos wird an Google gesendet, wenn microG sich zum ersten Mal bei Google-Diensten registriert. Wie sieht das Standard-Android im Vergleich dazu aus? Alles wird aufgezeichnet. In einer Studie haben Android-Telefone innerhalb von 24 Stunden 340 Mal Standortdaten an Google gesendet. Eine andere Studie der Universität Edinburgh zeigte, dass ein typisches Standard-Android-Gerät bereits nach dem Auspacken ein hohes Maß an Informationen an zahlreiche Datenbroker sendet.

Ist microG ein Sicherheitsrisiko in /e/OS, weil es Signatur-Spoofing erfordert? Die kurze Antwort lautet: Nein. Die lange Antwort: microG erfordert in der Tat etwas, das "signature spoofing" genannt wird. Dabei handelt es sich um die Fähigkeit eines Programms, die Codesignatur eines anderen zu fälschen. Dies wird von microG benötigt, um sich als Google Play Services auszugeben (da die meisten Apps den Teil der Play Services in die App selbst einbetten). Der microG-Standardpatch für Android zur Unterstützung von Signatur-Spoofing erlaubt dies einfach nach dem Motto "Alles oder nichts". Wir haben stattdessen den Anwendungsbereich stark eingeschränkt, so dass es nur für eine Signatur, für ein Programm, microG, erlaubt ist. Für weitere technische Informationen siehe microG Website.

Apps by /e/OS by e.foundation, Paris, France

Die vorinstallierten Apps im /e/OS

Da lacht der Android: /e/OS kommt im werksseitigen Auslieferungszustand ganz ohne die Programme von Google aus. Die /e/OS-Nutzer erhalten eine Suite eigenentwickelter und modifizierter FOSS eApps, mit dem sich das Smartphone sofort als solches nutzen lässt. Dies sind:

App Lounge ist neue, überarbeitete Haus/e/igene App-Store, der eine Vielzahl Apps aus dem Google Play Store "spiegelt" - wahlweise 'Anonym' oder mit Anmeldung per Google-Konto, um Bezahl-Apps handhaben zu können. Er ähnelt dem Aurora Store. Mit dem neuen Anwendungsinstaller (früher eApps) können fast alle, nein - sehr viele, gewünschte Anwendungen, auch solche die bisher aus dem Google Play Store herunter geladen haben, direkt auf dem Smartphone suchen und herunterladen - vergleichbar mit dem Aurora Store. Er verbindet Sie mit Millionen von Android-Apps, aber nicht nur. Er umfasst auch Progressive Web Apps und sogar Open-Source-Anwendungen, alles an einem Ort.

Aufgaben ist ein Fork von 'OpenTask' einer FOSS Aufgabenmanager-App, mit der Sie Ihre To-Do-Liste nach Dringlichkeit, Status, Zeitrahmen kategorisieren können, Aufgaben können mit einem CalDAV-Server synchronisiert werden.

Calendar ist ein Fork von 'Etar-Calandar' einer FOSS Kalnder App mit Monats-. Wochen, Tag und Agendaansicht.

Dateien ist Ein einfacher Dateimanager zum Durchsuchen und Bearbeiten von Dateien und Verzeichnissen.

E-Mail ist ein Fork von K9-Mail, ein Open-Source-E-Mail-Client, der mit praktisch jedem E-Mail-Anbieter zusammenarbeitet.

Einstellungen ist die Zentrale, um im System zu allen Optionen zu navigieren.

Galerie ist eine Bildergalerie-App, die standardmäßig als /e/System-App installiert ist und zum Organisieren Ihre Bilder geeignet ist.

Kontakte eine Kontakt-Adressen-Verwaltung aus dem AOSP Repertoire (Android Open Source Projects). Sie arbeitet nahtlos mit dem /e/Adressbuch der /e/Konten und der /e/cloud zusammen.

Maps ist eine /e/Adaption 'Magic Earth' Navigation & Karten. Findet die beste Route zum Ziel auch ohne Internet Kontakt. Magic Earth nutzt OpenstreetMap Karten und eine effiziente suche Routine, um eine optimale Route für, Auto, Fahrad, zu Fuss und öffentlichen Verkehrsmitteln zu bieten.

Musik ist der einfache LineageOS 'Eleven' Music Play, der alle Musikformate abspielt, die von Android-Geräten nativ unterstützt werden (über MediaCodec).

Notizen ist ein Fork von Nextcloud-Notes, um Notizen auf Nextcloud ansehen und bearbeiten. Die /e/cloud basiert auf Nextcloud.

Rechner ist ein einfacher Taschenrechner mit Grundrechenarten aus dem AOSP Repertoire (Android Open Source Projects).

Rekorder ist der einfache Built-in LineageOS 'Recorder' zum Aufnehmen von Ton und Bildschirmsequenzen.

Uhr ist ein Wecker, Stoppuhr und Timer aus dem AOSP Repertoire.

/e/OS Apps + Apps

FindMyDevice ist neue, überarbeitete Haus/e/igene App-Store, der eine Vielzahl Apps aus dem Google Play Store "spiegelt" - wahlweise 'Anonym' oder mit Anmeldung per Google-Konto, um Bezahl-Apps handhaben zu können. Er ähnelt dem Aurora Store. Mit dem neuen Anwendungsinstaller (früher eApps) können fast alle, nein - sehr viele, gewünschte Anwendungen, auch solche die bisher aus dem Google Play Store herunter geladen haben, direkt auf dem Smartphone suchen und herunterladen - vergleichbar mit dem Aurora Store. Er verbindet Sie mit Millionen von Android-Apps, aber nicht nur. Er umfasst auch Progressive Web Apps und sogar Open-Source-Anwendungen, alles an einem Ort.

FindMyDevice ist

GPS Test ist

Kompass ist

Batterie Alarm ist neue,

NewPipe anstatt YouTube

FaiEmail ist

und einige FOSS Apps mehr ...

Bildmontage mit original Homescreen BlissLauncher

Tracker-free Apps

Tracker-free Apps

Empfehlenswerte Apps - kein Tracking, keine Werbung.

Magic Earth

Navigation & Karte

GPS Navigation, Offline-Karten und Verkehrsinfos. Findet die beste Route zum Ziel auch ohne Internetkontakt. Magic Erath nutzt OpenstreetMap Karten und eine effiziente Sucheroutine, um eine optimale Route Auto, Fahrrad zu Fuss und öffentlichen Verkehrsmitteln zu bieten.

Der Anbieter General Magic verspricht: Wir verfolgen ihre Aktivitäten nicht, erstellen kein Profil, handeln nicht mit ihren Daten.

OsmAnd~

Globale Karten- & Navigation-App

OsmAnd+, eine Landkarten- und Navigationsanwendung, basierend auf dem gratis, globalen, qualitativ hochwertigen Kartenmaterial von OpenStreetMap (OSM). Alle Karten können zur Offline-Verwendung auf dem Device gespeichert werden. Mittels GPS kann OsmAnd~ auch navigieren (optische Richtungsanzeige und Sprachansagen), mit Auto-, Fahrrad- oder Fußgängermodus. Alle Grundfunktionen funktionieren sowohl mit als auch ohne Internetzugang (offline)

Organic Maps

Wandern, Radfahren, Offline GPS-Navi

Organic Maps ist eine kostenlose Offline-Karten-App für für Reisende, Touristen, Wanderer, Autofahrer und Radfahrer, die OpenStreetMap-Daten basiert. Organic Maps ist heutzutage eine der wenigen Anwendungen, die 100% der Funktionen ohne aktive Internetverbindung unterstützt. Keine: Werbung, Tracking, Datenerfassung, E-Mail-Spam, Crapware. Kein "Telefonieren nach Hause". Keine Pestizide, Rein organisch!

GMaps WV

WebView-Wrapper für die Nutzung von Google Maps - ohne Tracker.

GMaps WV ist ein eingeschränkter WebView-Wrapper für die Nutzung von Google Maps (wenn OpenStreetMap nicht ausreicht), ohne Ihr Gerät zu enthüllen. Löscht private Daten beim Schließen; Blockiert den Zugang zu Google-Trackern und anderen Ressourcen Dritter; Begrenzt alle Netzwerkanfragen auf HTTPS; Ermöglicht das Umschalten der Standortberechtigung. Die Navigation ist nicht verfügbar, nur die Liste der Abbiegehinweise.

GPS Test

GPS- und Sensorinformationen

Mit dieser App können Sie den GPS-Empfang in Ihrer Nähe überprüfen und die AGPS-Daten für schnellere Fixzeiten aktualisieren, während Sie andere GPS- und Sensordaten anzeigen können. Die App fungiert als zentrale Anlaufstelle für die Anzeige: Ihre Höhe, genaue UTC plus Ortszeit, Ihr Kompasskurs, die Mondphase und die Tageslichtstunden. Es unterstützt GPS-, GLONASS-, GALILEO-, SBAS-, BEIDOU- und QZSS-Satelliten. Der Anbieter General Magic verspricht: Wir verfolgen ihre Aktivitäten nicht, erstellen kein Profil, handeln nicht mit ihren Daten.

GPSTest

GPS-/ GNSS-Fähigkeiten testen

GGPSTest zeigt Echtzeitinformationen zu Satelliten in Sichtweite Ihres Geräts an. GPSTest kann Benutzern auch dabei helfen, zu verstehen, warum ihr GPS/GNSS funktioniert oder nicht funktioniert.

GLONASS-Satelliten werden in der Himmelsansicht als Quadrate angezeigt, U.S. NAVSTAR-Satelliten als Kreise, Galileo-, QZSS- und SBAS-Satelliten als Dreiecke, und BeiDou-Satelliten als Fünfecke dargestellt.

Newpipe

Schlanke FOSS YouTube-Oberfläche

NewPipe verwendet keine Bibliotheken des Google-Frameworks oder der YouTube-API. Es analysiert die Website, um die benötigten Infos zu erlangen. Aus diesem Grund kann die App ohne die Google Services verwendet werden. Ebenso wird kein YouTube-Konto für NewPipe benötigt und es ist FLOSS (Freie Software / Open-Source-Software).

Die datenschutzfreundliche NewPipe App ermöglicht das ursprüngliche YouTube-Erlebnis ohne lästige Werbung und fragwürdige Berechtigungen.

FairEmail

Privacy oriented E-Mail-Client

FairEmail ist 100 % quelloffen, ohne Analytiktracker, ohne Nachverfolgung und ein reiner E-Mail-Client, Sie müssen also Ihre eigene E-Mail-Adresse mitbringen, z. B. Outlook, Yahoo oder andere. Diese App startet einen Dienst im Vordergrund mit einer Benachrichtigung in der Statusleiste mit niedriger Priorität, damit Sie keine neuen E-Mails mehr verpassen. FairEmail ist bewusst minimalistisch gestaltet, damit Sie sich auf das Lesen und Schreiben von Nachrichten konzentrieren können.

Find My Device (FMD)

Samrtphone aus der Ferne orten

Smartphone verlegt oder verloren? Ohne Google Services mit GPS oder Mobilfunkzelle orten, und - Gerät sperren, klingeln lassen, Bilder mit der Kamera machen und die Umgebung des Geräts sehen, Gerät auf Werkseinstellungen zurücksetzen.

Sie können FMD (und damit ihr Gerät) entweder per SMS oder über FMD Server steuern. Sende einen Befehl (z.B. 'fmd ring') und das gerät wird ihn ausführen.

WhatsApp Web To Go

Client für WhatsApp Web

Mit WhatsApp Web To Go lässt sich WhatsApp Web auf dem Smartphone / Tablet nutzen. Die App unterstützt das Verschicken von Bildern, Videos und Audio über eine übersichtliche Oberfläche - gratis und ohne Werbung.

Verwenden Sie es immer dann, wenn Sie ein anderes WhatsApp-Konto über Whatsapp Web auf ihrem Telefon nutzen möchten. Wenn Sie z.B. ein berufliches und ein privates Smartphone haben, können Sie beide WhatsApp-Konten über Whatsapp Web nutzen.

Molly FOSS Messenger

Signal-Fork in gehärteter Version

Molly-FOSS enthält im Gegensatz zu Signal keine proprietären Blobs, es ist 100% frei und Open-Source

Schützt die Datenbank mit einer Passphrase-Verschlüsselung. Sperrt die App automatisch, wenn Sie eine bestimmte Zeit lang nicht anwesend sind. Schreddert sensible Daten sicher aus dem RAM. Automatische Backups auf täglicher oder wöchentlicher Basis. Unterstützt SOCKS-Proxy und Tor über Orbot.

Telegram FOSS

Client für die Messaging-Plattform Telegram.

Mehrere proprietäre Teile wurden aus dem ursprünglichen Telegram-Client entfernt, darunter Google Play Services für die Standortdienste, HockeySDK für Selbst-Updates und Push-Benachrichtigungen über Google Cloud Messaging. Die Funktion zur Standortfreigabe wurde mit OpenStreetMap wiederhergestellt. Erstellen neuer Konten in der FOSS-Version ist nicht möglich, Sie müssen ein Konto im offiziellen Telegram erstellen und sich dann im FOSS.

Find my Device

Find my Device

Um ein verloren gegangenes Android Phone wieder zu finden, braucht es kein Google Konto, keine Google Services, kein Google Find My Device oder Find My Mobile Service, et cetera pp. Find My Device (FMD) Remote-Handy-Suche über SMS-Anfragen. Die Hauptfunktion des Finders besteht darin, auf Anfrage den Standort des Smartphones zu übermitteln, auf dem es installiert ist. Er verfügt auch über eine "Tracker"-Funktion (er kann nicht ferngesteuert, sondern nur manuell aktiviert werden). Die Anwendung wurde entwickelt, um nach vermissten Personen oder gestohlenen Telefonen zu suchen. Für die Kommunikation wird SMS verwendet, da eine Internetverbindung möglicherweise nicht verfügbar ist. Kein Tracking, keine Werbung.

Free Swiss Proton Suite

Free Swiss Proton Suite

Ein Konto für alle Proton-Dienste.

Proton Mail

Mit Proton Mail, dem verschlüsselten E-Mail-Dienst mit Sitz in der Schweiz, ist deine Kommunikation Privatsache. Mit einer Registrierung Zugang zu folgenden weiteren vier Diensten:

Proton Calendar

Dein Kalender ist eine Aufzeichnung deines Lebens. Mit unserem verschlüsselten Kalender bleibt er sicher.

Proton Drive

Sichere deine Dateien mit einem verschlüsselten Cloud-Speicher, der dir die Kontrolle über deine Daten gibt.

Proton Pass

Proton Pass schützt deine Passwörter und Identität mit Ende-zu-Ende-Verschlüsselung.

Proton VPN

Dein Tor zur Online-Freiheit. Zugriff auf blockierte Inhalte und privates Surfen. Drei Server-Standorte i.d. Free-Version

Weitere empfehlenswerte FOSS-Apps

Weitere empfehlenswerte FOSS-Apps

Kein Tracking, keine Werbung.

AirGuard - AirTag protection. Schützen Sie sich vor Apples Find My Tracking. Mit AirGuard erhalten Sie den Anti-Tracking-Schutz, den Sie verdienen! Die App scannt regelmäßig Ihre Umgebung nach potenziellen Ortungsgeräten, wie AirTags oder anderen Find My-Geräten.

Rethink: DNS + Firewall + VPN. Firewall-Apps, WireGuard VPN verwenden, Netzwerk überwachen, Malware blockieren, DNS ändern. Open Source und frei von Trackern. Verbindet sich mit mehreren WireGuard VPNs Ihrer Wahl. Zeigt die Netzwerkaktivität installierter Apps an und ermöglicht es Ihnen, diese zu deaktivieren, zu deinstallieren oder eine Firewall einzurichten. Erste Verteidigungslinie gegen Spyware, Ransomware und Malware, die persönliche Daten stehlen und Konten übernehmen. Schützt vor DNS-Manipulationen, die typischerweise zur Zensur von Websites, sozialen Medien und Messaging-Apps eingesetzt werden.

PCAPdroid - Netzwerk Monitor und Traffc Dump Tool. PCAPdroid ist eine datenschutzfreundliche App, mit der Sie die von anderen Apps auf Ihrem Gerät hergestellten Verbindungen verfolgen und analysieren können. Es ermöglicht Ihnen auch, einen PCAP-Dump des Datenverkehrs zu exportieren, HTTP zu untersuchen, TLS-Datenverkehr zu entschlüsseln und vieles mehr. PCAPdroid simuliert ein VPN, um den Netzwerkverkehr ohne Root abzufangen. Es wird kein Remote-VPN-Server verwendet, sondern die Daten werden lokal auf dem Gerät verarbeitet.

Fossify App Suite. Entdecken Sie eine Sammlung einfacher, quelloffener Apps, die ohne Werbung und unnötige Berechtigungen entwickelt wurden. Passen Sie Ihr Erlebnis mit einer Reihe von Farben an. Fossify ist eine Abspaltung (Fork) der legendären @SimpleMobileTools, die der Entwickler Tibor Kaputa in 2023 an ein Marketing Unternehmen veräußert hat.

F-Droid Store. Ein Stöbern im F-Droid Store bringt einige interessante, professionale Apps zum Vorschein. Da der Store nur etwas mehr als 4.000 Apps beherbergt, ist ein Finden bei weitem nicht so schwierig wie im Google Play-Store (um die 2,36 Millionen Apps).

Swisscows Search. Anonyme Schweizer Suchmaschine mit eigenem Suchindex. Swisscows ist die europäische Antwort auf Google & Co. - ohen Daten-Tracking. Neben dem schnellen Finden von Antworten legt die Antwortmaschine Swisscows auch viel wert auf Ihre Privatsphäre und den Datenschutz. So stehen alle Server in der Schweiz und es wird darauf verzichtet, Ihre Suchanfragen, Ihre IP-Adresse und Ihre persönlichen Angaben zu speichern und auszuwerten. Ein weiterer Vorteil ist, dass anstößige, obszöne, "nicht stubenreine" Inhalte erst gar nicht indiziert werden, sodass mit der Suchmaschine auch keine "Sinnenfreude" spendende Inhalte gefunden werden können. Somit kann die Suchmaschine auch als familienfreundlich bezeichnet werden.

TeleGuard. Keine Bindung an eine Telefonnummer und keine Erfassung von Benutzeridentifikationsdaten. Der Schweizer TeleGuard Messenger verschlüsselt jede Nachricht und alle Telefongespräche mit dem besten Verschlüsselungsalgorithmus, den es derzeit gibt: SALSA 20. Da die Server ausschließlich in der Schweiz stehen, untersteht der Betreiber Swisscows nicht den Datenschutzgesetzen der EU / USA und sie müssen keine Daten weitergeben. Aber es ist DSGVO-konform. Es werden keine MetaDaten und keine IP´s gespeichert. Die Nachrichten werden nur so lange gespeichert, bis sie zugestellt wurden, also nur wenige Sekunden. Über TeleGuard IP-Telefonie kann man sogar in alle Fest- und Mobilnetze weltweit telefonieren, und das anonym, d.h. es wird die eigene Telefonnummer nicht angezeigt, sondern eine Pseudonummer! Meine persönliche TeleGuard-ID lautet UNGOOGLED

εxodus Privacy

Drum prüfe, wer sich ewig bindet!

Prüfen Sie Apps vor der Installation auf ihrem Samrtphone und Tabelet auf mögliche "unerwünschte Tätigkeiten"."

Exodus Privacy analysiert die Datenschutzbedenken in Android-Anwendungen. εxodus - die Datenschutz-Audit-Plattform für Android-Apps. Es sucht nach eingebetteten Trackern und listet sie auf. Ein Bericht enthält auch eine Liste der Berechtigungen, die die Anwendung für den Betrieb auf Ihrem Smartphone benötigt. Einige dieser Berechtigungen sind als gefährlich eingestuft. Das bedeutet, dass die Anwendung aus der Sicht von Google mit dieser Berechtigung schlechte Dinge tun kann. εxodus verwendet die Google-Berechtigungsklassifizierung.

Ein Tracker ist eine Software, die dazu dient, Daten über Sie oder Ihr Verhalten zu sammeln. In gewisser Weise sind die Berichte von εxodus eine Möglichkeit, zu erfahren, was die Zutaten des Kuchens sind, den Sie essen. εxodus dekompiliert keine Anwendungen, seine Analysetechnik ist völlig legal.

εxodus hat einige Aufklärungsartikel verfasst, um Smartphone-Nutzer über Tracker und Berechtigungen zu informieren und ihnen einige Werkzeuge an die Hand zu geben, mit denen sie ihre Privatsphäre besser verwalten können. Sie können sie auf der Seite "Besser verstehen" der εxodus-Plattform lesen.

εxodus Privacy ist eine französische (Gesetz von 1901) gemeinnützige Organisation, die von Hacktivisten geleitet, die die Privatsphäre überall schützen wollen.

Apropos Cameras

Kamera mit Smartphone, statt Smartphone mit Kamera?

Starke Smartphone-Hardware wurde schon immer über den Prozessor nebst Grafikeinheit (SoC), gegenwärtig noch mehr über Kameraequipment definiert. Je mehr Kameralinsen vorne und besonders auf der Hinterseite, desto besser. Je höher die theoretisch mögliche Auflösung, also je mehr Pixels, desto besser - so eine gängige Vorstellung. Die Gerätehersteller übertreffen sich gegenseitig mit teils fadenscheinigen technischen Angaben und Funktionen der Kamera-App. Tatsächlich gibt es im Bereich der Kameras gewaltige qualitative Unterschiede - bis hin zu Kameraatrappen (Fakes). BesonVders die Kamera-SoftVware ist für sehr gute Bildergebnisse verantwortlich. Die Hersteller investieren Millionen Euro in deren Entwicklung, um dem 'normalen' Smartphonebenutzer das Gefühl zu geben, er könne automatsich und kinderleicht zum Fotoprofi werden.

Klicken Sie auf die nachfolgenden Schaltflächen Camera um mehr zu lesen

Kostenpflichtige und kostenlose Varianten von Camera FV-5 können auch ohne Google Play-Store via Aurora Store heruntergeladen und installiert werden. Für die Kauf-Apps wird eine Google-Anmeldung nötig! Und das auf einem deGoogled iodéOS? Bitte nicht(!)

HedgeCam 2 Advanced Camera ist gratis und enthält keine Werbung. Deshalb habe ich auch diese App aus dem ia Aurora Store heruntergeladen und vorinstalliert. HedgeCam 2 basiert auf Open Camera, bietet in Teilen aber noch mehr Funktionen. Die App ist kostenlos, hinter den In-App-Käufen versteckt sich lediglich eine Spende an den Entwickler.

- Die Kameraerlaubnis ist die einzige, die erforderlich ist.

- Bilder und Videos werden mit der MediaStore-API gespeichert, daher sind keine Medien- und Speicherberechtigungen erforderlich.

- Die Mikrofonberechtigung ist für die Videoaufzeichnung erforderlich, kann aber ausgeschaltet werden, wenn keine Audioaufzeichnung erforderlich ist.

- Die Standortberechtigung wird nur benötigt, wenn die Standortkennzeichnung zuvor ausdrücklich aktiviert wurde.

- Das Entfernen von EXIF-Metadaten für aufgenommene Bilder ist standardmäßig aktiviert.

- Die App unterstützt auch das Scannen von QR-Code und Barcode.

Mit Open Camera bekommen Sie eine vollumfängliche App auf ihr Smartphone, mit der Sie sowohl filmen als auch fotografieren können. Trotz des riesigen Funktionsumfangs ist die deutsche Benutzeroberfläche recht übersichtlich gestaltet, so dass sich auch Neulinge leicht zurecht finden. So sehen Sie sofort, wie viel Gerätespeicher noch zur Verfügung steht, was gerade für Videofilmer wichtig ist.

In ihrem Grundaufbau ähnelt Open Camera den nativen Kamera-Apps. Auf dem Startbildschirm können Sie zwischen dem Video- und Foto-Modus umschalten. Die Symbole sind selbsterklärend. Am oberen Rand stehen Ihnen verschiedene Icons für die Einstellungen zur Verfügung. Während Sie über das Zahnrad allgemeine Einstellungen zur Benutzeroberfläche vornehmen können, gelangen Sie über das Symbol mit den drei übereinander stehenden Punkten (“Hamburger Menu”) je nach gewähltem Aufnahmemodus zu den Foto- oder Videoeinstellungen. Dort können Sie im die Fokus-Methode wählen, die Video-Auflösung verändern, die Einstellungen für ein Zeitraffervideo verändern, den Selbstauslöser einstellen und ein Raster einblenden, das bei der Bildgestaltung enorm hilfreich ist, den Weißabgleich vornehmen. Haben Sie bei ihren Aufnahmen die Belichtung festgelegt, können Sie diese über das [+/-]-Symbol in der oberen Leiste korrigieren.

Open Camera ist eine App, die es in sich hat. Deshalb wird Sie auch von den meisten CustomROM Distributionen als Standardapp vorinstalliert. Bei richtiger Handhabung können Sie sowohl im Foto- als auch im Videobereich deutlich bessere Ergebnisse als mit den meisten integrierten Kamera-Apps erzielen. Gerade die Möglichkeit, externe Mikrofone auszuwählen und die Aufnahmelautstärke anzuzeigen, unterscheidet Open Camera von anderen (kostenlosen) Apps. Die Einstellungsmöglichkeiten sind sehr groß und dürften auch Profis begeistern. Trotzdem ist die App sehr übersichtlich strukturiert, so dass sich auch Laien gut zurechtfinden. Nichtsdestotrotz wird diese App im Vergleich mit hochwertigen Smartphon Herstellers-Apps nicht deren Qualität erreichen.

Don't be evil

»With your permission you give us more information about you,

about your friends, and we can improve the quality of our searches.

We don’t need you to type at all.

We know where you are.

We know where you’ve been.

We can more or less know what you’re thinking about.«

Google CEO Eric Schmidt Oct 1, 2010 Interview with James Bennet (American journalist), The Atlantic

»Mit Ihrer Zustimmung geben Sie uns mehr Informationen über Sie

und Ihre Freunde und wir können die Qualität unserer Suche verbessern.

Sie müssen überhaupt nicht tippen.

Wir wissen, wo Sie sind.

Wir wissen, wo Sie gewesen sind.

Wir können mehr oder weniger wissen, woran Sie denken.«

Das ursprüngliche Motto »Don’t be evil« von Google ist längst Geschichte. Unter dem Mutterkonzern Alphabet gilt seit Oktober 2015 das Motto: »Do the Right Thing«, von dem wohl nur die Chefetage von Alphabet bzw. Google wissen wird, was damit tatsächlich gemeint ist. Ungeachtet dieser »Image-Korrektur« gilt das Hauptinteresse des Konzernz der Sammlung und Auswertung möglichst vieler Daten.

Google ist längst mehr als eine Suchmaschine: YouTube-Videos, E-Mails über Gmail, Navigation per Google Maps, der Chrome-Browser oder das weit verbreitete Android-System – die Datenkrake ist überall. Bei jeder Nutzung dieser Dienste und Produkte hinterlassen wir Datenspuren, die Google wiederum sammelt, auswertet und in einem Nutzerprofil zusammenführt.

Diese bereits im Jahr 2010 oben zitierte getätigte Bemerkung von CEO Eric Schmidt ist heute aktueller denn je. Android und andere Google-Produkte beziehungsweise Dienste sind perfekt ineinandergreifende Zahnräder, die dem Nutzer eine Illusion der Kontrolle über seine Daten vortäuschen. Google setzt auf 'Dark Patterns' bzw. 'Nudging', um Datenschutz-Einstellungen zu verstecken, diese missverständlich darzustellen oder den Nutzer mit irreführenden Formulierungen vom Schutz seiner Privatsphäre abzuhalten.

Google missbraucht seine marktbeherrschende Stellung

Die Google Play Services übersenden alle 20 Minuten E-Mail-Adresse, Hardware Seriennummer, Geräte-IMEI, IP-Adresse, Nutzerstatistiken von Apps, SIM-Karte Serien- und Telefonnummer an Google in die USA. Davon betroffen sind im Grunde alle Android-Nutzer, die die Google Play Services auf ihrem Gerät installiert haben. Lesen Sie mehr dazu in MikeKuketz IT-Security Blog unter "Google Play Services: Die Überwachungswanze von Google" und auch weiter unten Big Brother is watching you!

DNS (Domain Name Service) Google DNS-Server (wie 8.8.8.8 und 8.8.4.4) werden in Android standardmäßig verwendet. Dadurch kann Google potenziell alle Aufrufe von Internetservern und -diensten vom Betriebssystem oder von Anwendungen, die vom Benutzer ausgeführt werden, verfolgen.

Connectivity Check Beim Einschalten eines Android-Telefons wird eine Konnektivitätsprüfungsfunktion als HTTP-Anfrage an einige Google-Server ausgeführt, um sicherzustellen, dass der Internetzugang in IPv4 und IPv6 verfügbar ist. Dadurch erfährt Google, dass ein Google Android-Gerät gestartet wurde.

NTP (Netzwerk-Zeitprotokoll) Traditionell werden NTP-Server von freiwilligen Organisationen auf der ganzen Welt unterhalten, um jedes Betriebssystem bei der Synchronisierung mit der korrekten Zeit über das Internet-Netzwerk zu unterstützen. Google betreibt seine eigenen NTP-Server und Android verwendet standardmäßig Google NTP-Server.

Die Komponente "Google Play-Services" bietet den Anwendungen eine Reihe von Diensten an. Einer dieser Dienste ist der "Network Location Provider". Dabei handelt es sich um einen Geolokalisierungsdienst, der in einigen Fällen die Geolokalisierung schneller und effizienter macht, insbesondere bei der Verwendung in Gebäuden. Standardmäßig wird der Google-Geolokalisierungsdienst verwendet. Google kennt daher den geografischen Standort aller Android-Smartphones mit Internetzugang in Echtzeit und weltweit.

Die von den Anwendungen in Google Android verwendeten Push-Benachrichtigungen nutzen die Google Push-Benachrichtigungsdienste über die GCM/FCM-Cloud-Messaging-Infrastruktur.

Der Application Store (App Store) in Google Android ist standardmäßig der Google Play Store. Seine API ist nicht öffentlich und die Nutzungsbedingungen des Google Play Store verbieten den Zugriff auf den Google Play Store, ohne den offiziellen Dienst zu nutzen. Der Google Play Store ist in keiner Weise interoperabel.

Die SafetyNet-Funktion in Google Android bietet Anwendungsentwicklern und -herausgebern die Möglichkeit, zu überprüfen, ob das Smartphone, auf dem die Anwendung läuft, so genannt "sicher" ist. Diese Funktion macht es selbst seriösen Android-Anbietern schwer, Anwendungen, die diese Funktion nutzen, zum Laufen zu bringen. Es ist auch allgemein anerkannt, dass SafetyNet den Anwendungen eigentlich keine Sicherheitsgarantie bietet: Falsch-positive und falsch-negative Ergebnisse sind in jedem Fall möglich.

Der Webbrowser Google Chrome wird standardmäßig in Google Android installiert, wobei die Google-Suche standardmäßig eingestellt ist. Google Chrome verwendet standardmäßig DoH (DNS über HTTPS) zu Google DNS-Servern, was es Google möglicherweise ermöglicht, den gesamten Browserverlauf des Nutzers in Echtzeit zu verfolgen.

Eine der ersten Anfragen, die Chrome stellt, ist an den Google-Konten- und ID-Verwaltungsdienst (GAIA). Mit dieser Anfrage wird versucht, den Benutzer mit einem bestehenden Google-Konto zu verknüpfen. Google Chrome stellte über 90 (i.W. neunzig) Netzwerkanforderungen an mindestens fünf verschiedene Top-Level-Domains (googleapis_com, google_de, gstatic_de, gvt1_com, googleusercontent_com), die alle zu Google LLC gehören. Bei der Abfrage von Metadaten für Doodles (die künstlerischen Varianten des Google-Logos) teilte Chrome Google beispielsweise harmlos mit, dass die Daten für die neue Registerkarte bestimmt waren.

Übertragung von Tastatureingaben und eingefügten Inhalten. Google Chrome überträgt alle Tastatureingaben an google com/complete/search, die in die Adressleiste eingegeben und aus dieser gelöscht werden. Das Gleiche wurde beobachtet, als "password" in die Adressleiste eingefügt und anschließend wieder entfernt wurde.

Bei der Eingabe jedes Zeichens in die Adressleiste sendete Chrome diese Eingabe ("q") an Google. Jede Anfrage enthält mindestens 7 (und bis zu 14) Datenelemente. Die meisten dieser Werte standen in keinem Zusammenhang mit dem Nutzer und/oder seiner Anfrage. Chrome erkannte die Art des verwendeten Geräts ("gs_ri"), wo in der Anwendung/UI diese Anfragen ihren Ursprung hatten ("client"), ob eine Präambel für die seitenübergreifende Skripteinbindung in die Antwort aufgenommen werden sollte ("xssi"), die aktuelle Position des Cursors ("cp"), die zu verwendende Suchversion ("gs_rn"), ein 12 Byte großes, base64-kodiertes, 60 Sekunden langes Sitzungs-Token ("psi"), die Klassifizierung der aktuellen Seite ("pgcl") und einen API-Schlüssel ("sugkey"). Dies ergab eine Überprüfung von Sampson, Senior Developer Relations Specialist bei Brave.

Es ist fast unmöglich, Android ohne ein Google-Konto zu verwenden, das im laufenden Betriebssystem eingerichtet ist. Die Standard-Mail-Anwendung in Google Android ist Gmail, früher googlemail, und sie wird in den meisten Fällen sofort mit einem Google Gmail-Konto konfiguriert. Gmail-E-Mails werden serverseitig nicht verschlüsselt: Google hat Zugriff auf sie und räumt in den GMail-Dienstebedingungen implizit ein, dass alle Gmail-Inhalte automatisch analysiert werden. Payment - Zahlungslösung: Google Pay standardmäßig in Google Android.

Mein Fazit: »Google versucht erst gar nicht für Privatsphäre oder Datenschutz zu werben. Angesichts der vorliegenden Ergebnisse wäre das auch völlig daneben. Im Grunde ist Chrome nur für jene empfehlenswert, die schon jetzt Google nutzen bzw. kein Problem damit haben, dass Google alle Informationen über einen selbst zentral speichert und auswertet. Datenschutzsensible Nutzer sollten hingegen einen großen Bogen um Chrome machen. Persönlich möchte ich gar nicht wissen, welche Daten zwischen dem Browser und Google übermittelt werden, wenn jemand tatsächlich sein Google-Konto verknüpft. Dass Google den Nutzer ohne seine Einwilligung trackt dürfte ebenso wenig überraschen, wie die Übermittlung jeder Download-URL an den Tech-Konzern.«

Google betreibt mit dem Google Play Store nebst Google Play Billing Service ein illegales Monopol

Im Verfahren zwischen Epic Games (Fortnite) und Google wurde am 11. Dezember 2023 am Bezirksgericht von San Francisco geurteilt, dass Google mit dem Google Play Store und dem Google Play Billing Service ein illegales Monopol betreibe. In einem Vergleich verpflichtet sich Google zu folgenden Maßnahmen …

- Eine Zahlung von insgesamt 700 Millionen US-Dollar.

- 629 Millionen US-Dollar gehen an Konsumenten in den USA, die möglicherweise zu viel für Apps und In-App-Käufe über Google Play bezahlt haben.

- Eine Zahlung von insgesamt 700 Millionen US-Dollar.

- 629 Millionen US-Dollar gehen an Konsumenten in den USA, die möglicherweise zu viel für Apps und In-App-Käufe über Google Play bezahlt haben.

- 70 Millionen US-Dollar gehen an die US-Bundesstaaten und sollen verwendet werden, wie es die obersten Rechtsberater der Regierung für richtig befinden.

- 1 Million US-Dollar gehen an die Administration des Vergleichs.

- Für 7 Jahre verpflichtet sich Google dazu, Android technisch die Installation von Drittanbieter-Apps über andere Wege als Google Play zu ermöglichen.

- Für 5 Jahre lässt Google Entwickler andere In-App-Zahlungssysteme als Google Play nutzen (User Choice Billing).

- Für 5 Jahre zwingt Google Entwickler nicht mehr dazu, ihre besten Preise nur Kunden über Google Play und Google Play Billing anzubieten.

- Für 4 Jahre zwingt Google Entwickler nicht mehr dazu, ihre Titel auf Google Play zur selben Zeit mit denselben Features anzubieten.

- Für 5 Jahre werden Unternehmen nicht mehr dazu gezwungen, Google Play exklusiv auf dem Endgerät zu installieren oder auf den Homescreen zu legen.

- Für 4 Jahre dürfen OEMs nicht mehr davon abgehalten werden, für vorinstallierte Apps auch Installationsrechte zu erteilen.

- Für 5 Jahre muss Google nicht mehr um Zustimmung gebeten werden, bevor ein OEM einen Drittanbieter-App-Store auf dem Gerät vorinstalliert.

- Für 4 Jahre wird Google Drittanbieter-App-Stores die Aktualisierung von Apps ohne Zustimmung des Anwenders erlauben.

- Für 4 Jahre wird Google Drittanbieter-App-Stores, die mittels Sideloading installiert wurden, Zugriff auf die eigenen APIs und „Feature Splits“ geben.

- Für 5 Jahre wird Google die zwei Sideloading-Warnhinweis zu einem zusammenfassen.

- Für 5 Jahre wird Google Entwicklern erlauben, bei Nutzung des alternativen User Choice Billing den Kunden mitzuteilen, dass anderweitig bessere Preise angeboten werden und dass die Transaktion auch über webbasierte Zahlungssysteme des Entwicklers in einer Webansicht innerhalb der App abgeschlossen werden kann

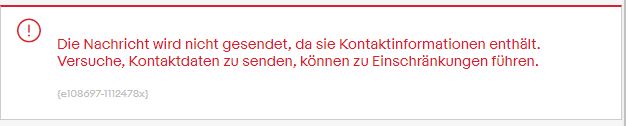

- Für 6 Jahre wird es Google Entwicklern ermöglichen, dass diese nach Einwilligung des Kunden deren außerhalb oder innerhalb einer App gewonnenen Kontaktinformationen für die Out-of-App-Kommunikation nutzen dürfen.

- Für 6 Jahre wird Google reinen „Konsum-Apps“ wie zum Beispiel Netflix ermöglichen, die Kunden über bessere Preise zu informieren, ohne dass diese jedoch darauf verlinken dürfen. Erlaubt ist etwa ein Hinweis auf einen niedrigeren Preis auf der Website, allerdings ohne Link.

- Für 6 Jahre darf Google Entwickler nicht daran hindern, mit Google Play oder Googles Zahlungssystem verbundene Gebühren den Kunden mitzuteilen.

Die Anzahl der Massnahmen verdeutlicht, wie Google die App-Entwickler bisher regelmentiert hat …

Massive Datenschnüfflerei

Massive Datenschnüfflerei von Google, Huawei, Realme, Samsung und Xiaomi

Die Google Play Services aka Google Play-Dienste, sind seit Jahren dafür bekannt, personenbezogene Daten von den Nutzern bzw. den Android-Geräten zu sammeln und an Google in Realtime zu übermitteln (siehe weiter oben). In einer Studie fanden Sicherheitsforscher um Douglas J. Leith, School of Computer Science & Statistics, Trinity College Dublin, Ireland, 25th March, 2021 heraus, dass Android-Geräte von Google im großen Umfang Daten an den Konzern schicken, auch wenn man diese Übermittlung von Telemetrie-Daten eigentlich abgestellt wähnte. Sie kommen dabei zu dem Schluss, dass alle Geräte außer denen mit /e/-OS "große Mengen an Informationen an die Betriebssystem-Entwickler und Drittfirmen" verschicken. Und das schon, wenn der Nutzer kaum eigene Apps installiert. Außerdem sei es bei den meisten dieser Dienste unmöglich°, die Datensammelwut einzuschränken, geschweige denn sie ganz zu unterbinden. °unmöglich - nicht wirklich, denn das Blockieren ausgehender Daten, wie bspw. Telemetrietraffic, ist selbst bei Android Geräten ohne sog. 'rooten' möglich - mit NetGuard No-Root-Firewall.

"Kürzlich" haben die Forscher Haoyu Liu, Paul Patras, Douglas J. Leith, University of Edinburgh, UK, Trinity College Dublin, Ireland Smartphones von Samsung, Xiaomi und Huawei untersucht. Sie übermitteln umfangreiche Telemetriedaten, was sich nicht abstellen lässt.

Professor Doug Leith und seine Kollegen vom Trinity College in Dublin haben sich in einer wissenschaftlichen Veröffentlichung »Android Mobile OS Snooping By Samsung, Xiaomi, Huawei and Realme Handsets« die Daten angeschaut, die von werksseitig vorinstallierten Apps auf in Europa verkauften Geräten der Hersteller Samsung, Xiaomi, Huawei, Realme, LineageOS und /e/-OS verschickt werden. Dazu gehören die Apps von Google (samt den Play Services und dem App Store der Firma) und andere System-Apps von Facebook, Microsoft und LinkedIn. Sie kommen dabei zu dem Schluss, dass alle Geräte außer denen mit /e/-OS "große Mengen an Informationen an die Betriebssystem-Entwickler und Drittfirmen" verschicken. Und das schon, wenn der Nutzer kaum eigene Apps installiert. Außerdem sei es bei den meisten dieser Dienste unmöglich, die Datensammelwut einzuschränken, geschweige denn sie ganz zu unterbinden.

LineageOS 'core' sammelt keine Daten, die über diese von Google gesammelten Daten hinausgehen, und ist daher vielleicht die die nächste private Wahl nach /e/OS. Es dürfen allerdings nicht optionale DrittanbieterPaket wie OpenGApps installiert sein, welche Google Apps auf den Geräten der Hersteller nachrüstet. Werksseitig seien diese Apps nicht installiert, so die Lineage-Entwickler.

Zusammenfassend lässt sich sagen, dass /e/OS im Wesentlichen keine Daten sammelt und ist in diesem Sinne die bei weitem privatste der untersuchten Android OS-Varianten, die wir untersucht haben. Auf allen anderen Handgeräten senden die Google Play Services und die System-Apps des Google Play Store eine eine beträchtliche Menge an Daten an Google, deren Inhalt unklar und nicht öffentlich dokumentiert ist und Google bestätigt, dass es Google bestätigt, dass es keine Möglichkeit gibt, sich von dieser Datenerfassung abzumelden.

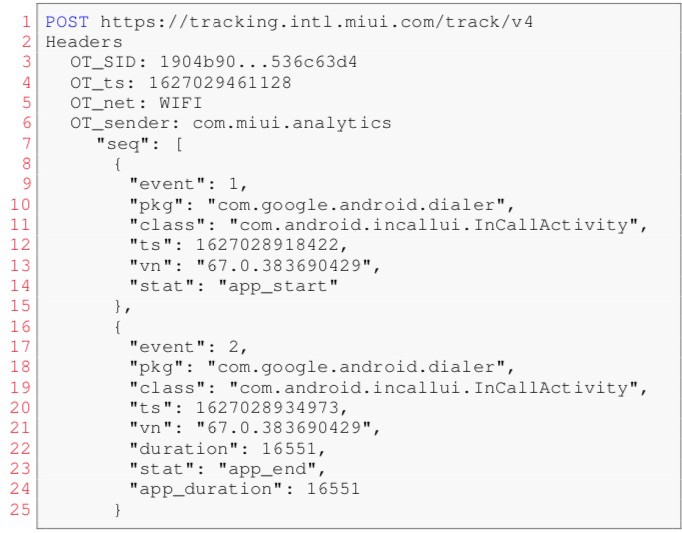

Wir beobachten, dass das Realme Gerätedaten sammelt, einschließlich Details zu installierten Apps, aber nicht mehr. Die Geräte von Samsung, Xiaomi und Huawei sammeln Details der Benutzerinteraktionen mit dem Gerät, zusätzlich zu den Geräte-/App-Daten. Von diesen sammelt Xiaomi die die umfangreichsten Daten über Benutzerinteraktionen, einschließlich des Zeitpunkts und die Dauer jedes App-Fensters, das von einem Nutzer betrachtet wird. Auf dem Huawei-Mobiltelefon ist es die Microsoft Swiftkey-Tastatur, die Interaktionen des Nutzers mit Apps, Huawei selbst sammelt selbst sammelt nur Geräte- und Anwendungsdaten. Wir Wir beobachten, dass Samsung Daten über die Interaktion der Nutzer mit ihren eigenen System-Apps, aber nicht allgemeiner. [Zitat, Seite 3; frei übersetzt von ungoogled]

Die Studie fand auch heraus, dass einige Hersteller wie Xiaomi umfangreiche Telemetriedaten sogar von Ihren Telefonaten sammeln und genau protokollieren, wann die Telefonate beginnen und enden. Wie die Forscher herausfanden, werden diese Telemetriedaten dann auf der ganzen Welt geteilt und gespeichert: in diesem Fall vor allem in Europa, aber auch in Singapur und in den USA.

Wir beobachten, dass das Realme Gerätedaten sammelt, einschließlich Details zu installierten Apps, aber nicht mehr. Die Geräte von Samsung, Xiaomi und Huawei sammeln Details der Benutzerinteraktionen mit dem Gerät, zusätzlich zu den Geräte-/App-Daten. Von diesen sammelt Xiaomi die die umfangreichsten Daten über Benutzerinteraktionen, einschließlich des Zeitpunkts und die Dauer jedes App-Fensters, das von einem Nutzer betrachtet wird. Auf dem Huawei-Mobiltelefon ist es die Microsoft Swiftkey-Tastatur, die Interaktionen des Nutzers mit Apps, Huawei selbst sammelt selbst sammelt nur Geräte- und Anwendungsdaten. Wir Wir beobachten, dass Samsung Daten über die Interaktion der Nutzer mit ihren eigenen System-Apps, aber nicht allgemeiner. [Zitat, Seite 3; frei übersetzt von ungoogled]

Protokoll-Mitschnitt